iptables防止ddos(cc)

基本上发行版都是自带的,轻量级,不需要额外下载

Fail2Ban也可以但是需要额外下载

如何配置使用

1 | iptables -I INPUT -p tcp --dport 80 -m state --state NEW -m recent --set |

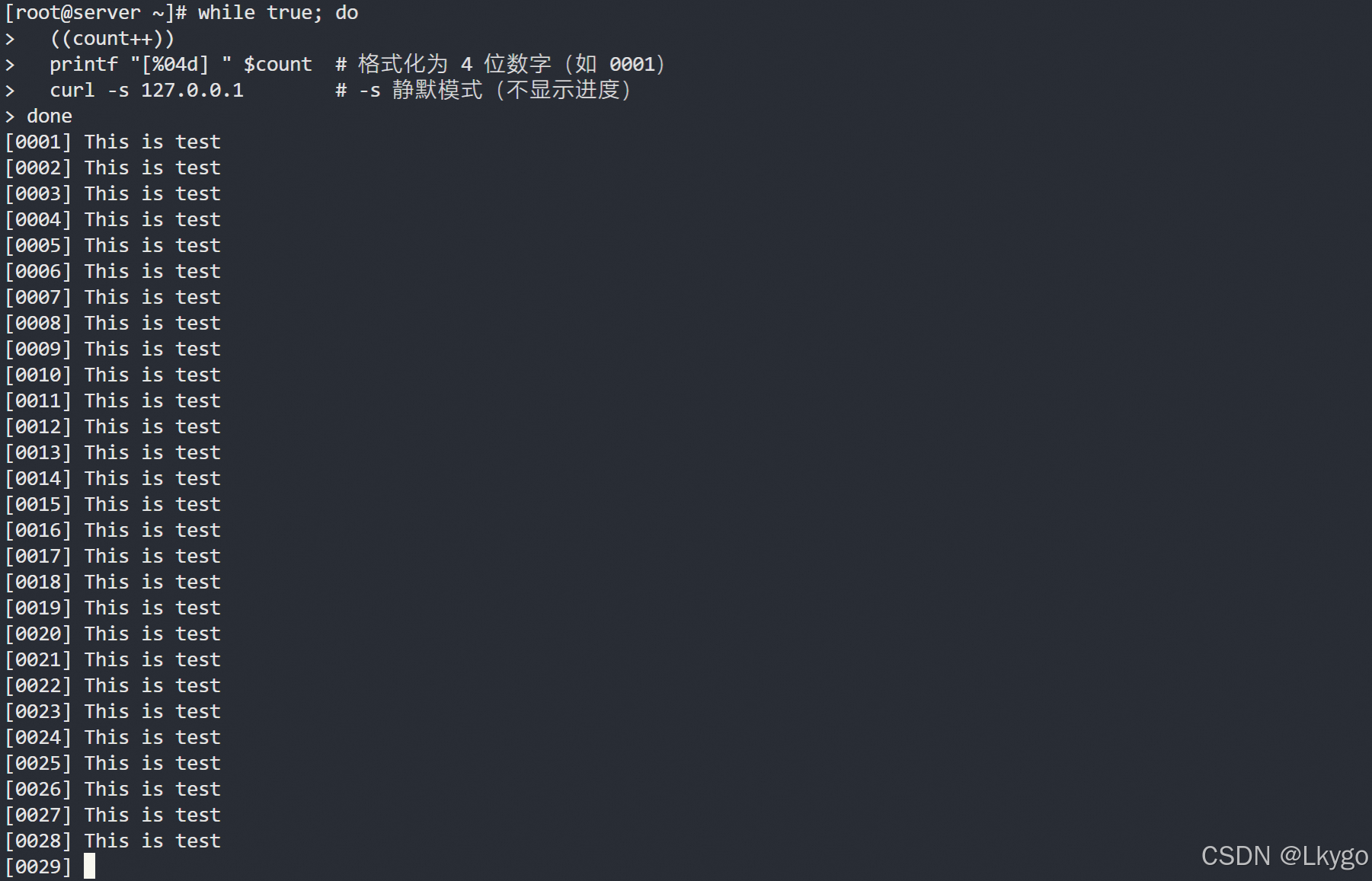

效果图,到指定次数自动丢弃数据包,端口不通,到达指定时间自动恢复

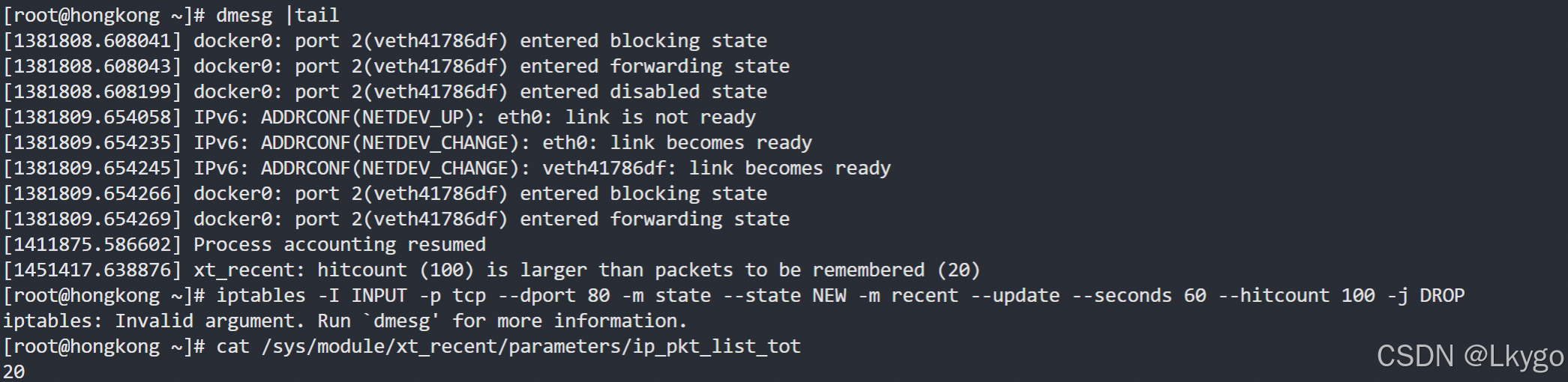

经过测试 –hitcount 大于20 会报错

解决办法

1 | echo options xt_recent ip_pkt_list_tot=200 > /etc/modprobe.d/xt.conf |

额外补充

若其他规则也使用 recent 默认列表,可能导致误判,可以通过–name 指定名称分类

iptables -I INPUT -p tcp –dport 80 -m state –state NEW -m recent –set –name HTTP_CC

iptables -I INPUT -p tcp –dport 80 -m state –state NEW -m recent –update –seconds 60 –hitcount 200 –name HTTP_CC -j DROP

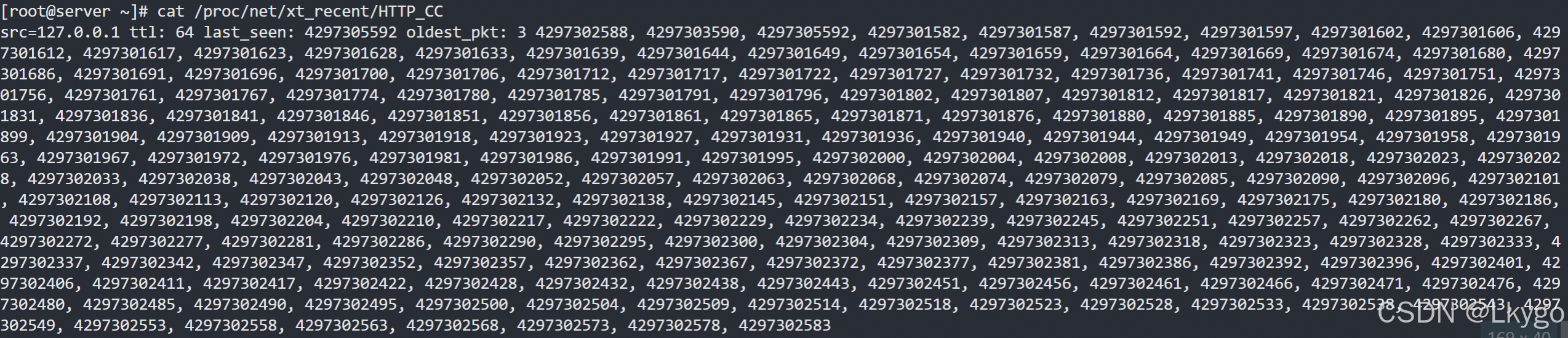

则 /proc/net/xt_recent/HTTP_CC 叫 HTTP_CC